Trong thế giới công nghệ số hóa hiện nay, bảo mật thông tin trở thành một trong những ưu tiên hàng đầu của các tổ chức, doanh nghiệp. Với sự gia tăng của các cuộc tấn công mạng và sự phức tạp ngày càng tăng của chúng, việc bảo vệ hệ thống, dữ liệu và tài sản kỹ thuật số trở nên vô cùng quan trọng. Trong bối cảnh này, Pentest (Penetration Testing – kiểm thử xâm nhập) đóng vai trò như một công cụ quan trọng giúp các tổ chức nhận diện và khắc phục các lỗ hổng bảo mật. Bài viết này sẽ đi sâu vào việc giải thích Pentest là gì, các loại Pentest, quy trình thực hiện và tầm quan trọng của nó trong việc bảo vệ hệ thống.

Phụ lục

TogglePentest là gì?

Pentest là quá trình kiểm tra an ninh của một hệ thống, mạng hoặc ứng dụng bằng cách mô phỏng các cuộc tấn công từ bên ngoài và bên trong. Mục tiêu của Pentest là phát hiện và khai thác các lỗ hổng bảo mật trước khi kẻ tấn công có thể lợi dụng chúng. Pentest không chỉ giúp nhận diện các điểm yếu mà còn cung cấp các giải pháp để khắc phục, đảm bảo rằng hệ thống luôn trong tình trạng an toàn.

Các loại Pentest

Pentest có thể được phân loại dựa trên nhiều yếu tố khác nhau như phạm vi, phương pháp và mức độ truy cập của người kiểm thử. Dưới đây là một số loại Pentest phổ biến:

- Black Box Testing (Kiểm thử hộp đen): Người kiểm thử không có bất kỳ thông tin nào về hệ thống trước khi bắt đầu kiểm thử. Điều này giúp mô phỏng một cuộc tấn công từ bên ngoài bởi một kẻ tấn công không có kiến thức nội bộ.

- White Box Testing (Kiểm thử hộp trắng): Người kiểm thử có đầy đủ thông tin về hệ thống, bao gồm mã nguồn, cấu trúc mạng, và các biện pháp bảo mật hiện tại. Điều này giúp kiểm tra sâu hơn và phát hiện các lỗ hổng mà có thể bị bỏ sót trong quá trình kiểm thử hộp đen.

- Gray Box Testing (Kiểm thử hộp xám): Đây là sự kết hợp giữa kiểm thử hộp đen và hộp trắng, nơi người kiểm thử có một số thông tin cơ bản về hệ thống. Điều này giúp mô phỏng các cuộc tấn công từ một kẻ tấn công đã có một số kiến thức nội bộ.

- External Testing (Kiểm thử bên ngoài): Tập trung vào các hệ thống và ứng dụng tiếp xúc với môi trường bên ngoài, chẳng hạn như website và máy chủ email.

- Internal Testing (Kiểm thử bên trong): Mô phỏng các cuộc tấn công từ bên trong tổ chức, giúp nhận diện các lỗ hổng mà một nhân viên nội bộ có thể khai thác.

Quy trình thực hiện Pentest

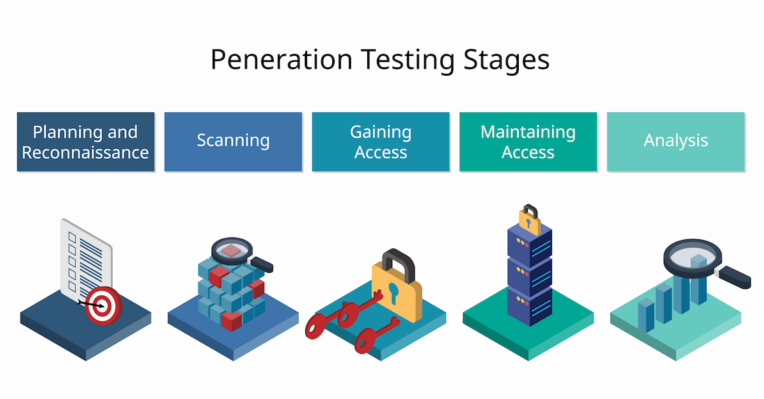

Quy trình thực hiện Pentest thường bao gồm các bước sau:

- Lập kế hoạch và chuẩn bị: Xác định phạm vi, mục tiêu và các giới hạn của bài kiểm tra. Bước này bao gồm việc thu thập thông tin về hệ thống mục tiêu và xác định các phương pháp kiểm thử sẽ được sử dụng.

- Thu thập thông tin: Tìm kiếm thông tin về mục tiêu bằng cách sử dụng các kỹ thuật như quét mạng, dò tìm hệ thống và phân tích ứng dụng. Mục đích là để hiểu rõ hơn về hệ thống và xác định các điểm yếu có thể tồn tại.

- Phân tích lỗ hổng: Xác định và phân tích các lỗ hổng bảo mật trong hệ thống. Giai đoạn này bao gồm việc kiểm tra các phiên bản phần mềm, cấu hình sai và các lỗ hổng đã biết.

- Khai thác lỗ hổng: Thử nghiệm khai thác các lỗ hổng để xác định mức độ nghiêm trọng của chúng. Điều này giúp đánh giá xem các lỗ hổng có thể bị kẻ tấn công lợi dụng như thế nào.

- Báo cáo: Ghi lại các phát hiện và cung cấp các khuyến nghị để khắc phục các lỗ hổng. Báo cáo phải chi tiết, rõ ràng và dễ hiểu để các nhà quản lý có thể thực hiện các biện pháp bảo mật cần thiết.

Tầm quan trọng của Pentest

Pentest đóng vai trò quan trọng trong việc bảo vệ hệ thống và dữ liệu của tổ chức. Dưới đây là một số lý do tại sao Pentest là cần thiết:

- Phát hiện lỗ hổng bảo mật: Pentest giúp nhận diện các lỗ hổng bảo mật mà có thể không được phát hiện trong quá trình phát triển và kiểm thử thông thường. Điều này bao gồm cả các lỗ hổng mới xuất hiện do cập nhật phần mềm hoặc thay đổi cấu trúc mạng.

- Bảo vệ dữ liệu nhạy cảm: Các tổ chức thường lưu trữ rất nhiều dữ liệu nhạy cảm, bao gồm thông tin khách hàng, tài chính và các bí mật kinh doanh. Pentest giúp đảm bảo rằng các biện pháp bảo mật hiện tại đủ mạnh để bảo vệ dữ liệu này khỏi các cuộc tấn công.

- Đáp ứng yêu cầu pháp lý và quy định: Nhiều ngành công nghiệp có các quy định nghiêm ngặt về bảo mật thông tin. Thực hiện Pentest giúp tổ chức tuân thủ các yêu cầu này và tránh được các hình phạt pháp lý có thể xảy ra.

- Đánh giá hiệu quả của các biện pháp bảo mật: Pentest cung cấp một đánh giá thực tế về hiệu quả của các biện pháp bảo mật hiện tại. Điều này giúp tổ chức hiểu rõ hơn về khả năng phòng chống các cuộc tấn công và thực hiện các cải tiến cần thiết.

- Phòng ngừa thiệt hại tài chính và danh tiếng: Một cuộc tấn công mạng thành công có thể gây ra thiệt hại tài chính lớn và làm tổn hại đến uy tín của tổ chức. Pentest giúp giảm thiểu rủi ro này bằng cách phát hiện và khắc phục các lỗ hổng trước khi chúng bị kẻ tấn công lợi dụng.

- Nâng cao nhận thức về bảo mật: Thực hiện Pentest thường xuyên giúp nâng cao nhận thức về bảo mật trong toàn tổ chức. Nhân viên sẽ nhận thức rõ hơn về các mối đe dọa bảo mật và cách phòng chống, từ đó tạo ra một văn hóa bảo mật mạnh mẽ.

- Kiểm tra các thay đổi trong hệ thống: Mỗi khi có thay đổi lớn trong hệ thống, như cập nhật phần mềm hoặc thay đổi cấu trúc mạng, Pentest giúp đảm bảo rằng các thay đổi này không tạo ra lỗ hổng mới. Điều này đảm bảo rằng hệ thống luôn trong tình trạng an toàn sau các thay đổi.

Pentest là một công cụ quan trọng trong việc bảo vệ hệ thống và dữ liệu của tổ chức. Bằng cách mô phỏng các cuộc tấn công thực tế, Pentest giúp phát hiện và khắc phục các lỗ hổng bảo mật, đảm bảo rằng hệ thống luôn trong tình trạng an toàn. Trong bối cảnh các mối đe dọa bảo mật ngày càng phức tạp và tinh vi, việc thực hiện Pentest thường xuyên là một phần không thể thiếu của chiến lược bảo mật toàn diện.

MVTech là đơn vị chuyên phân phối các giải pháp sử dụng công nghệ Pentest tiên tiến kết hợp giữa Pentest tự động và Pentest thủ công, tiêu biểu như giải pháp BAS của Hãng Picus.

Cách tiếp cận của Picus đảm bảo rằng các tổ chức có thể nhanh chóng xác định và giải quyết cả các mối đe dọa thông thường và tinh vi, từ đó nâng cao khả năng chống chịu an ninh mạng và đưa ra giải pháp xử lý cụ thể để bảo đảm hệ thống luôn hoạt động trong tình trạng an toàn và bảo mật cao.

Để được tư vấn và hỗ trợ trực tiếp, vui lòng liên hệ số Hotline: 098.3748.712