Bằng cách sử dụng các giải pháp BAS, các tổ chức có thể xác định các lỗ hổng, ưu tiên các nỗ lực khắc phục cũng như cải thiện khả năng phát hiện và giảm thiểu mối đe dọa. Với tính năng báo cáo theo thời gian thực và thông tin chi tiết có thể hành động, các giải pháp này cho phép các nhóm bảo mật đưa ra quyết định sáng suốt và áp dụng cách tiếp cận lấy mối đe dọa làm trung tâm đối với an ninh mạng. Do đó, BAS đã trở thành một thành phần thiết yếu trong các biện pháp thực hành tốt nhất về bảo mật doanh nghiệp hiện đại, giúp các tổ chức đi trước một bước trước các mối đe dọa mạng.

Phụ lục

ToggleTìm hiểu bảo mật mô giả lập mô phỏng tấn công BAS là gì?

Mô phỏng tấn công và vi phạm (BAS) là một phương pháp đánh giá bảo mật chủ động cho phép các tổ chức đánh giá tình trạng bảo mật của họ bằng cách mô phỏng các cuộc tấn công mạng trong thế giới thực và tạo ra các kết quả khả thi. Cách tiếp cận tiên tiến này bổ sung cho các phương pháp đánh giá truyền thống, chẳng hạn như quét lỗ hổng, kiểm tra thâm nhập và lập nhóm đỏ, để đưa ra đánh giá toàn diện về tình hình bảo mật của tổ chức. Bằng cách mô phỏng các vectơ tấn công khác nhau, bao gồm các cuộc tấn công xâm nhập vào mạng và email, di chuyển ngang và đánh cắp dữ liệu, các giải pháp BAS giúp các tổ chức xác định các lỗ hổng và điểm yếu tiềm ẩn trong hệ thống của họ trước khi những kẻ tấn công tinh vi có thể khai thác chúng. Những mô phỏng này tạo ra các báo cáo chi tiết nêu bật các lỗ hổng bảo mật, cho phép các tổ chức ưu tiên các nỗ lực khắc phục dựa trên mức độ rủi ro.

Các giải pháp bảo mật BAS của Picus

Giải pháp BAS của Picus sẽ cho 5 module chính với từng chức năng riêng biệt. Doanh nghiệp có thể lựa chọn để phù hợp với nhu cầu và quy mô của doanh nghiệp.

Security Control Validation

Đo lường và tối ưu hóa hiệu quả của các biện pháp kiểm soát ngăn chặn và phát hiện bằng các mô phỏng tấn công nhất quán và chính xác.

Attack Path Validation

Khám phá các đường tấn công có nguy cơ cao mà những kẻ tấn công lợi dụng có thể khai thác để di chuyển qua mạng nội bộ của bạn và đạt được mục tiêu của chúng.

Detection Rule Validation

Tối đa hóa hiệu quả phát hiện với những hiểu biết sâu sắc về hiệu suất của các quy tắc phát hiện SIEM của bạn và phạm vi mối đe dọa mà chúng cung cấp.

Attack Surface Validation

Có được cái nhìn tổng hợp về tài sản bên trong và bên ngoài của bạn, bao gồm thông tin chi tiết liên quan đến bảo mật và tuân thủ về những rủi ro mà chúng gây ra.

Cloud Security Validation

Xác định các cấu hình sai trên đám mây cũng như các chính sách quản lý quyền truy cập và nhận dạng quá dễ dãi làm suy yếu tính bảo mật của dữ liệu và khối lượng công việc của bạn trên đám mây.

Giải pháp bảo mật BAS hoạt động như thế nào?

BAS hoạt động bằng cách bắt chước các chiến thuật, kỹ thuật và quy trình (TTP) được tội phạm mạng thực tế sử dụng để xác định các lỗ hổng và đánh giá tính hiệu quả của các biện pháp kiểm soát bảo mật của tổ chức.

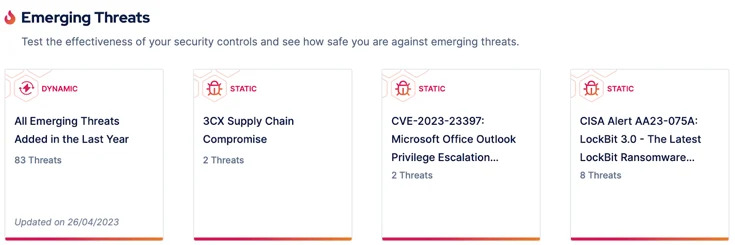

Quá trình BAS thường bắt đầu bằng việc lựa chọn một kịch bản, có thể dựa trên

- Các mối đe dọa mới nổi

- Các tình huống được xác định tùy chỉnh

- Các kiểu tấn công đã biết được tận dụng trong tự nhiên

- Các nhóm mối đe dọa liên tục nâng cao (APT) nhắm mục tiêu đặc biệt đến ngành của bạn

Tiếp theo, nền tảng BAS triển khai các tác nhân (trong một số trường hợp đặc biệt, ví dụ như thử nghiệm chống lại các cuộc tấn công chuyển động ngang, các giải pháp mô phỏng triển khai không phải tác nhân mà là một bộ cấy chỉ chạy trong RAM để bắt chước các cuộc tấn công lén lút) trong mạng của tổ chức để bắt chước hành vi của một tác nhân. kẻ tấn công. Các tác nhân này cố gắng xâm nhập vào mạng, khai thác các lỗ hổng và di chuyển theo chiều ngang để truy cập các tài sản quan trọng hoặc dữ liệu nhạy cảm.

Trong quá trình mô phỏng, nền tảng BAS liên tục giám sát các biện pháp kiểm soát bảo mật của tổ chức , bao gồm nhưng không giới hạn ở

- Tường lửa thế hệ tiếp theo (NGFW),

- Hệ thống phát hiện xâm nhập (IDS),

- Hệ thống ngăn chặn xâm nhập (IPS),

- Phần mềm chống vi-rút và chống phần mềm độc hại,

- Phát hiện và phản hồi điểm cuối (EDR),

- Ngăn chặn rò rỉ dữ liệu (DLP),

- Giải pháp Quản lý sự kiện và thông tin bảo mật (SIEM),

- Cổng email

Nền tảng BAS cũng thu thập dữ liệu có giá trị về tiến trình của cuộc tấn công , cung cấp cho tổ chức thông tin chi tiết về các rủi ro và lỗ hổng tiềm ẩn trong tình hình bảo mật của họ .

Sau khi hoàn thành quá trình mô phỏng, nền tảng BAS tạo ra một báo cáo toàn diện nêu chi tiết các phát hiện, bao gồm các lỗ hổng được phát hiện, hiệu suất kiểm soát bảo mật và các đề xuất khắc phục. Thông tin này cho phép các tổ chức ưu tiên cải thiện bảo mật và tự bảo vệ mình tốt hơn trước các mối đe dọa mạng thực sự.

Về cơ bản ta có thể tưởng tượng giải pháp mô phỏng giả lập tấn công BAS như việc tiêm vắc-xin vào hệ thống bảo mật của bạn. Đây là những con virus được lập trình bởi Picus và sẽ chạy trực tiếp trên hệ thống thực tế của bạn. Nếu những con virus này có thể chạm tới các điểm nhạy cảm của bạn, hệ thống sẽ báo lại cho bạn biết quy trình xâm nhập và vượt qua hệ thống bảo mật hiện tại của doanh nghiệp. Phép thử này chạy trên môi trường thực tế nhưng không gây ra ảnh hưởng, phá hoại hay gián đoạn chức năng của hệ thống.

Tại sao giải pháp Mô phỏng giả lập tấn công tự động (BAS) lại quan trọng?

Giải pháp Mô phỏng giả lập tấn công (BAS) rất quan trọng vì nó cho phép các tổ chức chủ động đánh giá tình trạng bảo mật của họ và xác định các lỗ hổng trước khi chúng bị tội phạm mạng thực sự khai thác . Thông qua mô phỏng các kịch bản tấn công trong thế giới thực, BAS cung cấp những hiểu biết có giá trị về tính hiệu quả của các biện pháp kiểm soát bảo mật và nêu bật các lĩnh vực cần cải thiện.

Giải pháp BAS giúp các tổ chức

Ưu tiên đầu tư an ninh ,

Giảm thiểu rủi ro tiềm ẩn và

Giảm thiểu khả năng tấn công mạng thành công .

Khi bối cảnh mối đe dọa mạng tiếp tục phát triển, BAS đã trở thành một thành phần quan trọng của chiến lược an ninh mạng toàn diện, đảm bảo rằng các tổ chức luôn đi trước những kẻ tấn công một bước và duy trì khả năng phòng thủ mạnh mẽ trước các vi phạm tiềm ẩn.

Những loại tấn công nào có thể được mô phỏng bằng BAS?

Nền tảng Mô phỏng tấn công và vi phạm (BAS) được thiết kế để mô phỏng nhiều tình huống tấn công khác nhau, bao gồm nhiều chiến thuật, kỹ thuật và quy trình (TTP) khác nhau được tội phạm mạng sử dụng. Một số loại tấn công phổ biến có thể được mô phỏng bằng BAS bao gồm:

Tấn công xâm nhập email.

Phần mềm độc hại và phần mềm tống tiền ( Malware và Ransomware)

Các cuộc tấn công xâm phạm thông tin xác thực và các mối đe dọa nội bộ.

Khai thác các lỗ hổng đã biết

Chiến dịch tấn công đe dọa liên tục (APT) nâng cao ,

Lateral movement

Data Exfiltration.

Những loại biện pháp kiểm soát bảo mật nào có thể được kiểm tra bằng BAS

Nền tảng Mô phỏng tấn công và vi phạm (BAS) có thể đánh giá một loạt các biện pháp kiểm soát bảo mật trên cơ sở hạ tầng của tổ chức, giúp xác định các điểm yếu tiềm ẩn và cải thiện tình trạng bảo mật tổng thể. Một số biện pháp kiểm soát bảo mật có thể được kiểm tra bằng BAS bao gồm

-

Network Security Controls

-

Endpoint Security Controls

-

Email Security Controls

-

Access Control Measures

-

Vulnerability Management Policies

-

Data Security Controls

-

Incident Response Controls