Trong kỷ nguyên số, tốc độ phát triển công nghệ đồng nghĩa với việc mối đe dọa mạng cũng ngày càng tinh vi và khó lường. Từ các chiến dịch ransomware nhắm vào doanh nghiệp toàn cầu, cho đến các lỗ hổng zero-day được khai thác trong vài giờ sau khi công bố, tất cả đều đặt ra câu hỏi: “Liệu hệ thống bảo mật của chúng ta có thực sự sẵn sàng?”

Thực tế cho thấy, nhiều tổ chức có dữ liệu về mối đe dọa (threat intelligence), nhưng dữ liệu đó thường chỉ dừng lại ở mức thông tin — danh sách IOC (Indicators of Compromise), cảnh báo từ vendor, hoặc báo cáo về nhóm APT. Những thông tin này rất quan trọng, nhưng nếu không kiểm chứng trực tiếp trong môi trường thực tế, tổ chức vẫn khó trả lời được:

- Giải pháp bảo mật của mình có phát hiện và chặn được mối đe dọa này không?

- Nếu có lỗ hổng, cần khắc phục ở đâu và bằng cách nào?

- Mức độ sẵn sàng trước các chiến dịch ransomware hoặc APT đang hoạt động ngoài kia là bao nhiêu?

Đây chính là khoảng trống mà Picus Threat Library ra đời để lấp đầy.

Phụ lục

Toggle2. Picus Threat Library là gì?

Picus Threat Library (PTL) là một thư viện mối đe dọa bao gồm hàng chục nghìn mẫu tấn công thực tế (atomic attacks) và các kịch bản tấn công phức hợp (campaigns), được Picus Labs liên tục cập nhật mỗi ngày.

Điểm nổi bật của thư viện này không chỉ là số lượng mẫu khổng lồ, mà quan trọng hơn là cách PTL biến dữ liệu thô thành nội dung có thể hành động ngay lập tức. Các mẫu đều được chuẩn hóa, phân loại chi tiết, gắn nhãn theo chuẩn MITRE ATT&CK, CVE/CWE, OWASP, và có thể được triển khai nhanh chóng để kiểm chứng hiệu quả phòng thủ trong môi trường thực tế.

Nói cách khác, PTL không chỉ cung cấp thông tin “có mối đe dọa mới”, mà còn cho phép bạn “chạy thử” mối đe dọa đó trong hệ thống của mình để biết chính xác khả năng phát hiện, chặn, và phản ứng đang ở mức nào.

3. Nội dung bên trong Picus Threat Library

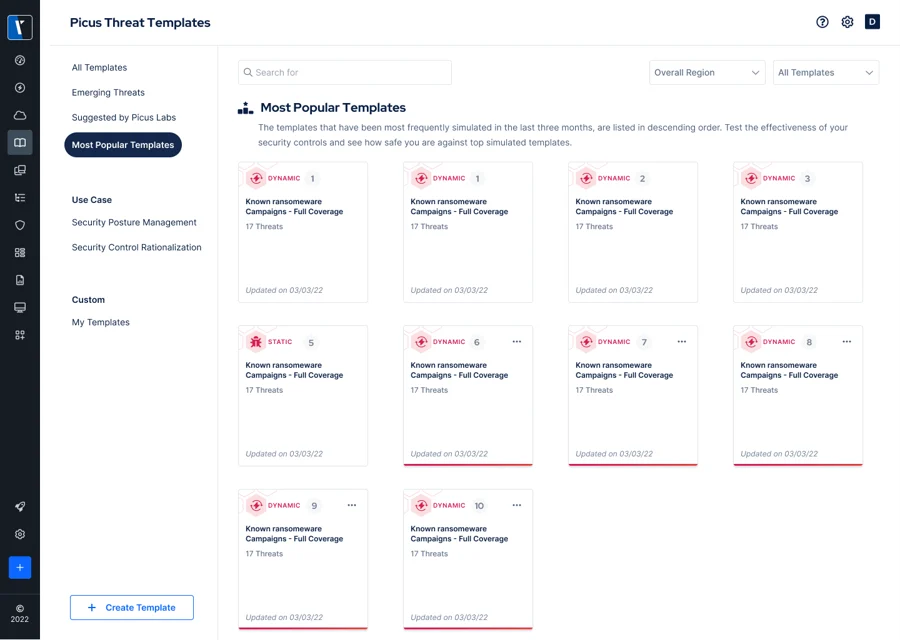

Picus Threat Library được tổ chức thành nhiều loại nội dung khác nhau, phục vụ đa dạng nhu cầu kiểm thử:

- Atomic Tests: Các kỹ thuật tấn công đơn lẻ, ví dụ như SQL Injection, privilege escalation, process injection…

- Campaigns: Chuỗi nhiều bước tấn công kết hợp, mô phỏng hành trình của hacker trong một cuộc xâm nhập thực tế.

- APT Scenarios: Các kịch bản được xây dựng dựa trên chiến dịch của nhóm APT nổi tiếng, ví dụ APT29, FIN7 hoặc các nhóm ransomware khét tiếng.

- Malware Samples & Exploits: Mã độc, công cụ khai thác lỗ hổng (CVE) được tái hiện để thử nghiệm khả năng ngăn chặn.

- Data Exfiltration Techniques: Các kỹ thuật rò rỉ dữ liệu, từ tải file qua HTTP, gửi dữ liệu qua DNS, cho tới các phương thức ngụy trang khác.

Với mỗi mẫu, PTL cung cấp mô tả chi tiết, liên kết với framework (MITRE ATT&CK, Unified Kill Chain), và đặc biệt là mapping đến hướng dẫn khắc phục (Mitigation Library) để đội ngũ bảo mật không chỉ biết điểm yếu ở đâu mà còn có cách xử lý ngay.

4. Tính năng nổi bật và khác biệt

Picus Threat Library được đánh giá cao trên thị trường nhờ một số điểm nổi bật:

- Cập nhật liên tục, bắt kịp tình hình thực tế

Mỗi ngày, Picus Labs theo dõi các chiến dịch tấn công toàn cầu, thu thập và phân tích mẫu. Những mẫu quan trọng sẽ được bổ sung vào thư viện gần như ngay lập tức. - Chuẩn hóa và dễ sử dụng

Thay vì phải xử lý dữ liệu phức tạp từ các nguồn threat intelligence, PTL mang đến các mẫu đã chuẩn hóa, dễ triển khai, có thể tìm kiếm và lọc theo nhiều tiêu chí (loại tấn công, mức độ nghiêm trọng, vùng địa lý, nhóm APT…). - Mapping chuẩn quốc tế

Mọi mẫu tấn công đều liên kết với MITRE ATT&CK, CVE, OWASP, giúp đội SOC, red team hay pentester dễ dàng đối chiếu với framework quen thuộc. - Kết hợp thư viện khắc phục

Sau khi phát hiện điểm yếu, người dùng có thể tra ngay Mitigation Library để nhận hướng dẫn cấu hình, bản vá, hoặc quy tắc phát hiện phù hợp.

5. Lợi ích cho từng đối tượng

Picus Threat Library không chỉ dành cho SOC, mà phục vụ nhiều vai trò trong tổ chức:

- Đội SOC/Blue Team: kiểm chứng khả năng phát hiện, tinh chỉnh SIEM/EDR, giảm false negative.

- Red Team/Pentester: sử dụng các kịch bản sẵn để mô phỏng APT nhanh chóng, tiết kiệm thời gian xây dựng thủ công.

- CISO và quản lý rủi ro: có báo cáo rõ ràng, số liệu đo lường để đánh giá hiệu quả đầu tư bảo mật.

- DevSecOps/Ứng dụng: kiểm tra lỗ hổng ứng dụng web (SQLi, XSS, RCE…) và xác thực rằng bản vá hoạt động như mong muốn.

6. Quy trình vận hành hiệu quả với PTL

Một chu trình áp dụng Picus Threat Library thường gồm 5 bước:

- Xác định mục tiêu kiểm thử: ransomware readiness, kiểm thử sau vá, tối ưu detection rule…

- Chọn mẫu hoặc kịch bản phù hợp: từ atomic test đến campaign APT.

- Chạy kiểm thử trong môi trường: triển khai giả lập nhưng không gây gián đoạn hệ thống sản xuất.

- Đo lường kết quả: detection rate, block rate, time-to-detect, false negatives…

- Khắc phục và lặp lại: áp dụng hướng dẫn từ Mitigation Library, rồi tái kiểm thử để đảm bảo đã vá lỗ hổng.

7. Chỉ số đo lường (KPIs) quan trọng

Để đánh giá hiệu quả, doanh nghiệp có thể theo dõi:

- Tỷ lệ phát hiện (Detection Coverage)

- Tỷ lệ ngăn chặn thành công (Block/Prevent Rate)

- Thời gian phát hiện (MTTD)

- Thời gian phản ứng (MTTR)

- Số lượng false negatives / false positives

- Mức giảm rủi ro sau khi áp dụng biện pháp khắc phục

Các chỉ số này không chỉ giúp cải thiện phòng thủ, mà còn hỗ trợ ban lãnh đạo ra quyết định đầu tư chính xác hơn.

8. So sánh với các phương pháp khác

So với threat intelligence feed hay pentest truyền thống, Picus Threat Library mang lại lợi ích khác biệt:

- Nhanh hơn và liên tục hơn: không cần chờ đến khi có cuộc pentest hàng năm mới biết điểm yếu.

- Dễ tái hiện và đo lường: cùng một mẫu có thể chạy lại nhiều lần để so sánh trước/sau khi khắc phục.

- Chi phí hiệu quả hơn: thay vì chi phí cao cho các chiến dịch thủ công, PTL mang lại khả năng kiểm thử liên tục với ngân sách hợp lý.

9. Ứng dụng thực tế

Một ngân hàng lớn triển khai PTL để kiểm thử readiness trước ransomware:

- Sau khi chạy mẫu ransomware campaign, họ phát hiện EDR phát hiện tốt giai đoạn lây nhiễm, nhưng lại bỏ lỡ bước data exfiltration qua DNS.

- Nhờ thư viện khắc phục, họ tinh chỉnh rule trong SIEM để giám sát lưu lượng DNS bất thường.

- Kết quả: tăng tỷ lệ phát hiện từ 65% lên 92%, giảm thời gian phản ứng từ vài giờ xuống còn 30 phút.

10. Xu hướng tương lai

Trong bối cảnh ransomware-as-a-service, AI-driven attack và tấn công chuỗi cung ứng gia tăng, các tổ chức cần không chỉ “nghe” về mối đe dọa mà còn kiểm chứng phòng thủ mỗi ngày. Picus Threat Library là ví dụ điển hình của xu thế “Breach and Attack Simulation (BAS)” — biến an ninh mạng thành một quá trình liên tục, có thể đo lường và cải tiến.

11. Kết luận

Thông tin về mối đe dọa chỉ thực sự có giá trị khi được chuyển hóa thành hành động cụ thể. Với Picus Threat Library, doanh nghiệp không chỉ biết “có mối đe dọa ngoài kia”, mà còn biết mình có bị ảnh hưởng không, bị ở đâu, và cần làm gì để khắc phục.

Đây là công cụ thiết yếu để các tổ chức nâng cao mức độ sẵn sàng, giảm thiểu rủi ro, và đảm bảo đầu tư an ninh mạng luôn mang lại giá trị thực tế.

MVTech hiện là đơn vị phân phối giải pháp an toàn thông tin của hãng bảo mật Picus tại Việt Nam.

? Nếu bạn muốn khám phá cách PTL giúp hệ thống của mình phòng thủ chủ động hơn, hãy đăng ký demo ngay hôm nay để trải nghiệm thực tế.